Windows Server - BitLocker Recovery Key'lerini AD Database'inde Saklama

Merhaba.

Bu konuda Active Directory ortamınızdaki sistemlerin BitLocker Recovery Key'lerini AD Database'inde nasıl saklayabileceğinizi göstereceğim.

Bu işlem için öncelikle DC tarafını hazırlayacağım. DC makinesi üzerinde Server Manager'ı açıp Add Roles & Features'a tıklayıp Features ekranından Remote Server Administration Tools'u genişletip BitLocker Recovery Password Viewer'ı sistemime yüklüyorum.

Client'ların Recovery Key'lerini alabilmemiz için bir GPO'dan yararlanacağız. Demo ortamımda Default Domain Policy üzerinden ilerleyeceğim. İlgili GPO'yu açıp Computer Configuration > Policies > Administrative Templates > Windows Components > BitLocker Drive Encryption'a kadar geliyorum. Burada yer alan Store BitLocker recovery information in Active Directory Domain Services isimli ayarı açıyorum.

İlgili ayarı Enabled duruma getirip Require BitLocker backup to AD DS seçeneğini işaretleyip BitLocker recovery information to store için Recovery password and key packages seçeneğini belirtip OK'a tıklıyorum.

Operating System Drives ayarının içinde yer alan Require additional authentication at startup ayarını açıyorum.

İlgili ayarı Enabled duruma getirip Allow BitLocker without a compatible TPM seçeneğini işaretleyip OK butonuna tıklıyorum. (Eğer Client'larınızda TPM varsa bu ayarı uygulamanıza gerek yoktur. Biz, VMware sanal makineleri üzerinde test gerçekleştireceğimizden dolayı bu Policy'i uygulamamız gerekiyor.)

Choose how BitLocker-protected operating system drives can be recovered ayarını açıyorum.

İlgili ayarı Enabled duruma getirip Allow data recovery agent'u ve Save BitLocker recovery information to AD DS for operating system drives seçeneğini işaretleyip OK'a tıklıyorum.

Bu işlemden sonra Client sistemlerde gpupdate /force komutunu uyguluyorum. Artık Client sistemlerde BitLocker kullanıldığında kurtarma anahtarları otomatik olarak AD DS database'ine işlenecektir.

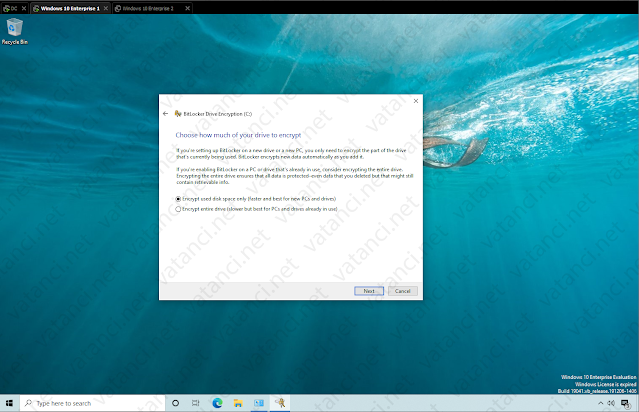

Test etmek için WIN10 makinesinin sistem diskini BitLocker ile şifreleyeceğim.

BitLocker'ı çalıştırdığınızda normal şartlarda kurtarma anahtarını listede yer alan seçeneklerin birisini kullanarak yedeklemeniz istenir fakat sistemimiz GPO'dan etkilendiği için bu seçeneklerin hiçbirini kullanmadan devam edebiliyorum.

Sistemi restart ediyorum.

Drive Encryption ekranında belirlediğim anahtarı kullanarak devam ediyorum.

Kriptolama işleminin tamamlanmasını bekliyorum.

Yukarıdaki resimlerde görüldüğü üzere sisteme ait Password ID ve Recovery Password Key bilgisi Active Directory Users and Computers konsolu üzerinden ilgili bilgisayarın özelliklerine girilerek öğrenilebilir.

Akıllara takılabilecek bir soru:

Client'lar üzerinde BitLocker'ı çalıştırmak için yetkili bir hesaba ihtiyacımız olacak. Bu tür durumlarda Administrator dışında başka bir hesap kullanılabilir mi?

Yanıt: Tabii ki evet. Şubelerinizde bu işlemleri yürütebilecek IT elemanlarınız varsa onların account'larını local administrator olarak belirleyip bu işlemi gerçekleştirmelerini sağlayabilirsiniz. Bakınız: Windows Server - Restricted Groups