Windows Server - RDS'te RD Gateway Yapılandırması #4

Şubat 20, 2021

Merhaba.

RD Gateway, uzaktaki kullanıcılarınızın şirket içerisinde yer alan Remote Desktop servisinize bağlantı yapmalarına imkan sağlar.

Aşağıdaki örnek ortamın kurulumunu gerçekleştireceğim.

RD Session Host kurulumuna dair daha önceden örnek gösterimler yaptığımdan dolayı bazı adımları sadece resimler ekleyerek göstereceğim. Detaylarını daha önceden anlatmıştım.

Hadi o zaman, başlayalım bakalım. :)

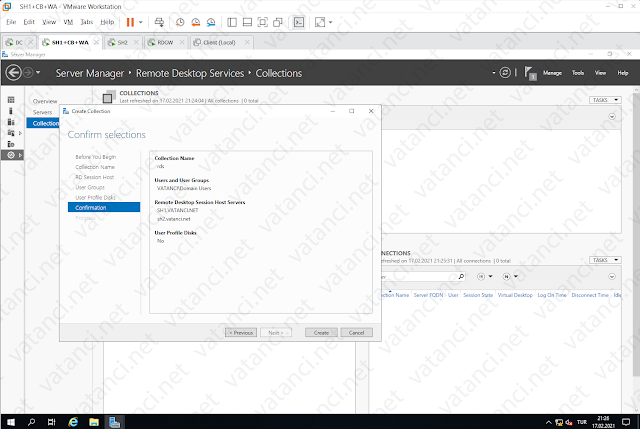

Bağlantılar için yeni bir collection oluşturuyorum.

Şirket içinde kullanılabilecek bir RD altyapısı oluşturduk. Şimdi sırada RD Gateway sunucusu var.

Create new certificate butonu ile yeni bir self-signed sertifika oluşturacağım. İsterseniz CA kurup kurumsal altyapınız için client'larınızın güvenebileceği sertifikalar oluşturabilirsiniz. Detay için tıklayın.

Deploy VPN only seçeneği ile devam ediyorum.

RD Gateway, bağlantılar için HTTPS portunu (443) kullanmakta. Bu portu RRAS üzerinden localhost adresinize yönlendirmenizde fayda var.

RD Gateway servisinin yüklü olduğu makine üzerinde Server Manager'dan Remote Desktop Gateway Manager konsolunu açarak RD Gateway'in konfigürasyonuna ulaşabilirsiniz.

Policies > Resource Authorization Policies altından kaynaklara erişecek kişiler/bilgisayarlar için konfigürasyonları belirleyebilirsiniz. Default olarak 2 adet poliçe otomatik olarak oluşturulmuş durumda. Bunlar, kaynaklara erişecek sistemler için ve RD Connection Broker makineleri için çeşitli ayarları barındırmakta.

Allowed Ports tab'ından SH makinelerinizin bağlantı portlarını belirtmeniz gerekiyor. Mevcut konfigürasyonumuzda portları değiştirmediğimiz ve 3389 numaralı portu kullandığımız için Allow connections only to port 3389 ile devam edeceğim.

RDConnectionBrokers için de Network Resource tab'ındaki ayarı Allow users connect to any network resource olarak güncelliyorum.

Client makinem bağlantısını Internet üzerinden gerçekleştirecek. Public ortamda rdgw.vatanci.net'i çözebilecek bir DNS hizmeti olmadığından dolayı hosts dosyasına ilgili DNS kaydını manuel olarak ekliyorum. (isterseniz kurumsal domain'iniz için DNS panelinizden bu sunucu için A kaydı açabilirsiniz fakat ben bu tür hizmetlerin private kalmasını önermekteyim.)

Şirket içinde kullanılabilecek bir RD altyapısı oluşturduk. Şimdi sırada RD Gateway sunucusu var.

Create new certificate butonu ile yeni bir self-signed sertifika oluşturacağım. İsterseniz CA kurup kurumsal altyapınız için client'larınızın güvenebileceği sertifikalar oluşturabilirsiniz. Detay için tıklayın.

RD Gateway rolünün yüklü olduğu makineyi aynı zamanda RRAS olarak kullanacağım. Bu yüzden makineye Remote Access rolünü yükleyeceğim.

RRAS kurulum ve konfigürasyonuna dair her şey burada: https://www.vatanci.net/2019/07/windows-server-rras-yapilandirmasi.html

RD Gateway, bağlantılar için HTTPS portunu (443) kullanmakta. Bu portu RRAS üzerinden localhost adresinize yönlendirmenizde fayda var.

RD Gateway servisinin yüklü olduğu makine üzerinde Server Manager'dan Remote Desktop Gateway Manager konsolunu açarak RD Gateway'in konfigürasyonuna ulaşabilirsiniz.

Policies > Resource Authorization Policies altından kaynaklara erişecek kişiler/bilgisayarlar için konfigürasyonları belirleyebilirsiniz. Default olarak 2 adet poliçe otomatik olarak oluşturulmuş durumda. Bunlar, kaynaklara erişecek sistemler için ve RD Connection Broker makineleri için çeşitli ayarları barındırmakta.

Her iki poliçede de aynı ayarlar bulunmasından dolayı sadece AllDomainComputers poliçesini inceleyeceğim.

User Groups tab'ından kimlerin RD Gateway üzerinde yetkili olacağını belirleyebilirsiniz. Burada belirleyeceğiniz kullanıcılar, Internet üzerinden Enterprise Network'teki SH'lara bağlantı yapabilecekler. Network Resource tab'ından, kullanıcıların Internet üzerinden gelip iç kaynaklara erişebilmelerini sağlamak için Allow users to connect any network resource seçeneğini işaretliyorum.

RDConnectionBrokers için de Network Resource tab'ındaki ayarı Allow users connect to any network resource olarak güncelliyorum.

Client makinem bağlantısını Internet üzerinden gerçekleştirecek. Public ortamda rdgw.vatanci.net'i çözebilecek bir DNS hizmeti olmadığından dolayı hosts dosyasına ilgili DNS kaydını manuel olarak ekliyorum. (isterseniz kurumsal domain'iniz için DNS panelinizden bu sunucu için A kaydı açabilirsiniz fakat ben bu tür hizmetlerin private kalmasını önermekteyim.)

Uzak Masaüstü Bağlantısı aracını (Remote Desktop Connection) açıyorum. Advanced tab'ına geçip Settings butonuna tıklıyorum. Buradan RD Gateway'inizin DNS bilgisini belirtebilirsiniz.

En altta yer alan Use my RD Gateway credentials for the remote computer seçeneğini işaretlerseniz, logon ekranında gireceğiniz bilgiler hem RD Gateway için hem de Session Host için kullanılacaktır.

Bu ne zaman kullanılır? Güvenlik nedeniyle kullanıcıların 2 farklı kullanıcı hesabı kullanarak içeri alınmaları sağlanabilir. RD Gateway'de farklı bir kullanıcı, SH'ta farklı bir kullanıcı bilgileriyle oturum açmanız gerekiyorsa bu seçeneği işaretlememeniz gerekir.

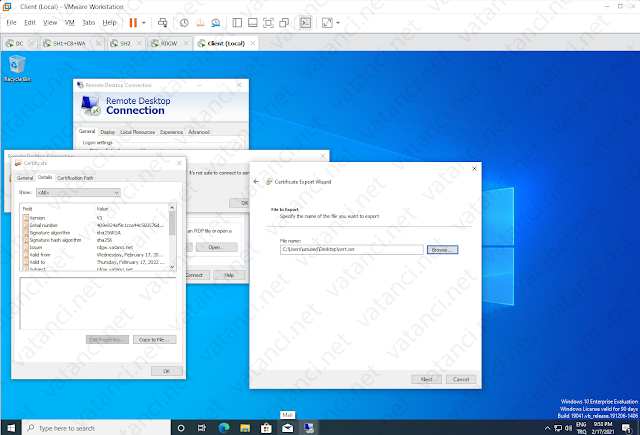

Client makinemiz sunucumuzun sertifikasına güvenmiyor. :)

View certificate ile sertifikayı görüntülüyorum.

Details tab'ından Copy to file butonuyla sertifikayı bilgisayara kaydediyorum. Daha sonra bu sertifikayı Trusted Root Certification Authorities altına yüklüyorum.

Ve tekrar "yürü bakalım" diyorum. :)

Connection Broker'ımın yönlendireceği bir server üzerinde oturum açıyorum. SH'umuzun adı connect.vatanci.net olarak gözüküyor.

(Fark ettiniz mi? Biz client üzerindeki hosts dosyamızda connect.vatanci.net için kayıt açmamıştık. Arada RD Gateway'imiz bulunduğundan dolayı gerekli çözümleme işlemi otomatik olarak gerçekleşti.)

Self-signed sertifika sorunları... Yes ile devam ediyorum.

İçerideyim. Talep ettiğim oturum, SH1'e yönlendirilmiş.

Akıllara takılabilecek olası bir soru:

RD Gateway kullanmak mantıklı mı?

Aslında bu doğrudan karar verilip yanıtlanacak bir soru değil. RD Gateway'in poliçelerinden yararlanacaksanız cevap evet. Poliçelerden yararlanmayacaksanız VPN kullanımını tercih edebilirsiniz. Client'larınıza VPN bağlantısı yaptırdıktan sonra direkt olarak SH'lara bağlanmalarını sağlayabilirsiniz. Bu da RDS bağlantıları için tercih edilebilecek başka bir seçenek olarak karşımıza çıkmaktadır.